Что такое социальная инженерия, как хакеры манипулируют людьми и можно ли от этого защититься, объясняет Александр Дубина — руководитель направления информационной безопасности компании Softline в Беларуси.

Содержание

Социальная инженерия: как это работает

Когда хакеры пытаются взломать Пентагон или чей-то биткоин-кошелек, они ищут уязвимости в системе, разрабатывают сложные вирусы или программы, которые могут обойти все стадии защиты. Чтобы украсть деньги с карты или завладеть секретной информацией, можно воспользоваться социальной инженерией — методом, который позволяет воровать данные по телефону или с помощью email-сообщений.

Социальная инженерия — способ получить конфиденциальную информацию с помощью психологического воздействия на человека. Потом украденную информацию используют для того, чтобы снять деньги с банковской карты, завладеть аккаунтами жертвы или просто навредить ее репутации.

По статистике PurpleSec — ветерана в сфере кибербезопасности, в 98% хакерских атак используются методы социальной инженерии.

Один из свежих примеров: восемнадцатилетний хакер взломал Uber с помощью социальной инженерии. Он сам рассказал, что получил доступ к системам компании с помощью одного из сотрудников. Для этого постоянно отправлял ему уведомления о входе в систему с многофакторной аутентификацией. А потом связался в WhatsApp, притворился IT-специалистом и заявил, что уведомления MFA прекратятся, когда жертва подтвердит вход в систему.

Uber, what you need to know, the thread.

— Kevin Beaumont (@GossiTheDog) September 16, 2022

1) pic.twitter.com/CXU75bqrZU

Основные приемы и методы социальной инженерии

Основные приемы социальной инженерии описаны в книге Джо Грея «Социальная инженерия и этичный хакинг на практике». Автор работает старшим специалистом по OSINT в Qomplx, Inc., ведет свой блог и подкаст под названием Advanced Persistent Security. Он публиковал материалы по кибербезопасности в изданиях TripWire, AlienVault, ITSP Magazine и отлично знает, о чем говорит.

Фишинг

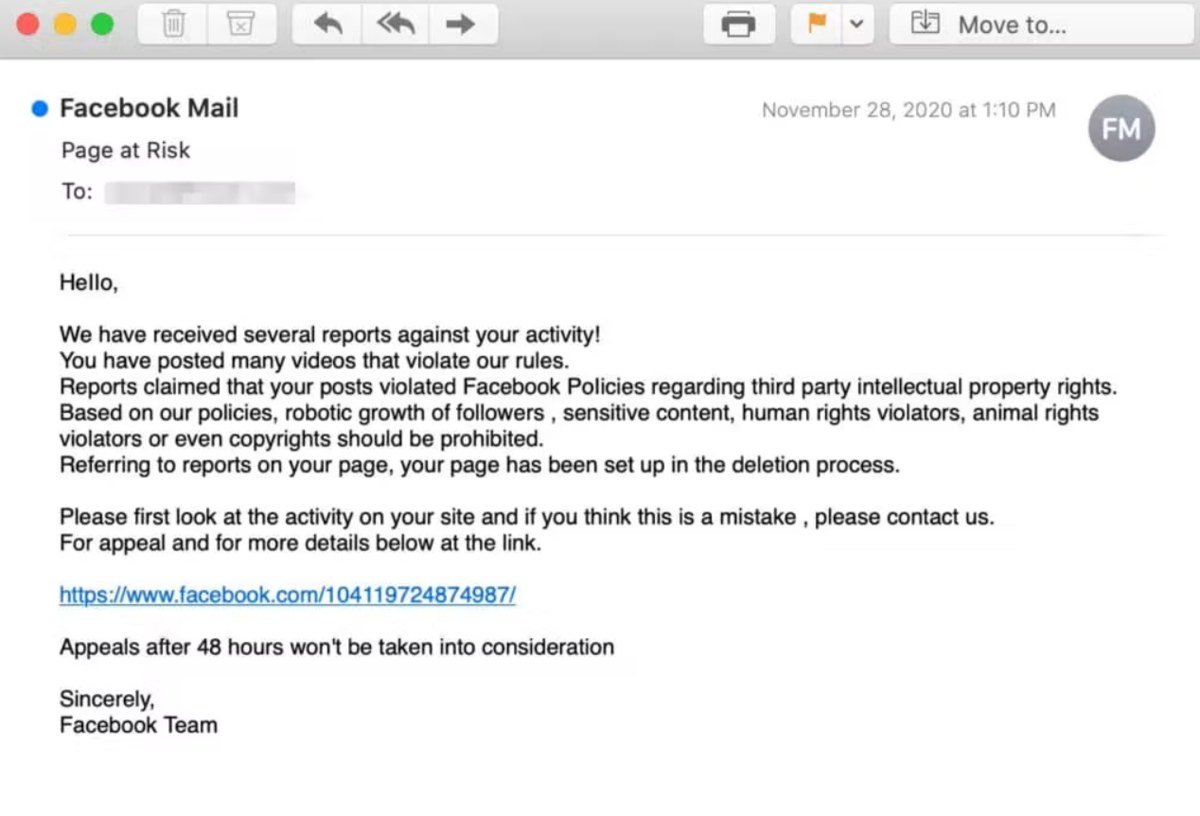

В 2020 году мошенники рассылали email-сообщения пользователям Facebook с сообщением о том, что их аккаунт заблокировали. В письме говорилось, что человек не сможет постить видео, а в дальнейшем его аккаунт вовсе будет удален.

Это и есть фишинг (англ. phishing от fishing — рыбная ловля, выуживание) — вид мошенничества, с помощью которого хакеры пытаются узнать конфиденциальную информацию жертвы.

Обычно преступники рассылают фишинговые письма пользователям с просьбой предоставить какую-то информацию, открыть файл или перейти по какой-то ссылке. Согласно отчета Symantec Internet Security Threat Report (ISTR) за 2021 год, примерно 0,5% всего URL-трафика являются фишинговыми, а 5,8% этого трафика — вредоносными.

У фишинга есть две разновидности: вейлинг и вишинг.

Вейлинг (от whaling, «китобойный промысел») — фишинг, направленный на людей с крупными должностями. Например, топ-менеджеров компаний.

В 2015 году компания The Ubiquiti Networks потеряла 40 миллионов долларов по вине хакеров. Им не пришлось вообще ничего взламывать, они просто прислали электронное письмо от имени топ-менеджера компании и попросили, чтобы финансисты перевели большую сумму денег на указанный банковский счёт. В итоге сотрудники не проверили подлинность письма и отправили деньги.

Вишинг (голосовой фишинг, voice + phishing = vishing) — фишинг по телефону. В этом случае жертве звонят и просят сделать какое-то действие.

В сентябре 2020 года о вишинг-атаке рассказала медицинская организация Spectrum Health System. Мошенники маскировались под работников клиники и звонили пациентам. Целью злоумышленников было — получить персональные данные и украсть деньги у пациентов и работников клиники.

Spectrum Health сообщила, что злоумышленники льстили и даже угрожали жертвам, чтобы заставить тех передать свои данные, деньги или доступ к личным устройствам.

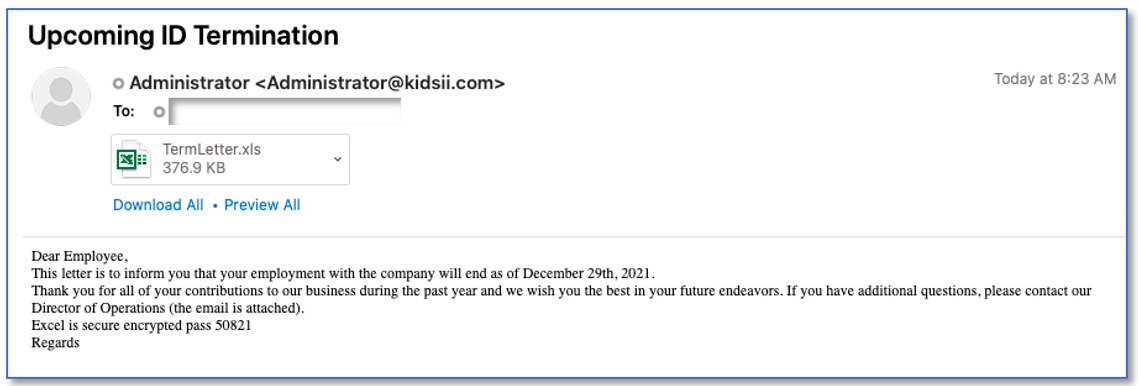

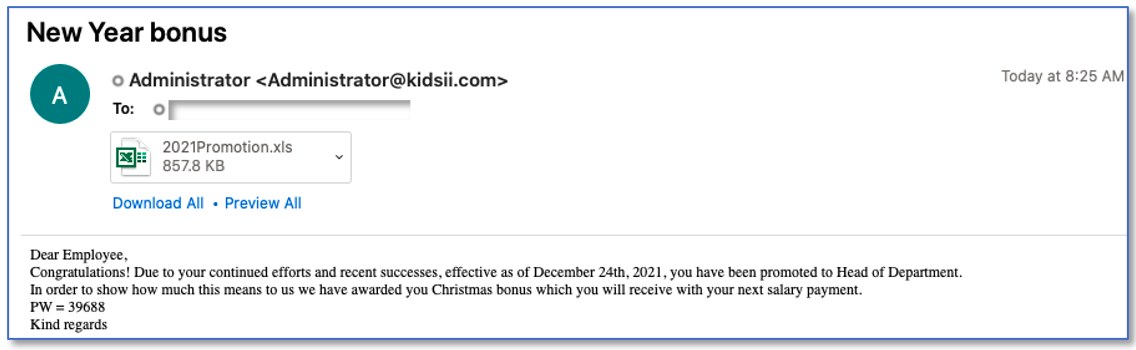

Трояны

В декабре 2021 года хакеры разослали людям письмо с оповещением, что их уволили с работы или, наоборот, выплачивали им новогодний бонус. Также в письмо вкладывали Excel-файл с вирусом Dridex, который ворует банковские данные с компьютера.

Сколько денег удалось украсть хакерам, неизвестно. Но общий ущерб, который принес вирус за время своего существования, оценивают в 31 млн. долларов.

Так работает социальная инженерия через трояны. Мошенники распространяют вирус в почтовых сообщениях или соцсетях. В письме они рассказывают о возможности, которая помогает получить быструю прибыль, подарок и так далее. Для этого нужно просто перейти по какой-то ссылке или установить какое-то приложение. В результате жертва получает вирус, с помощью которого злоумышленники крадут данные.

Quid pro quo (услуга за услугу)

Представьте ситуацию: к работнику компании обратился IT-сотрудник, который предлагает провести аудит компьютера и удалить потенциальные вирусы, снижающие производительность его ПК.

Чтобы это сделать, айтишник просит пользователя установить программу удаленного доступа, чтобы помочь ему из офиса. Жертва устанавливает программу, а она оказывается вирусом, который ворует с компьютера всю информацию, связанную с банковскими данными.

Такой вид мошенничества называется Quid pro Quo или «услуга за услугу». В общем виде атаки работают так: хакер звонит жертве, у которой якобы что-то сломалось в компьютере и предлагает помощь в решении проблемы.

В процессе работы над проблемами, мошенник вынуждает жертву сказать какие-нибудь данные, например, логин и пароль. Либо вынуждает установить вредоносное ПО, а вирус делает все остальное.

Претекстинг

В США часто используют претекстинг для мошенничества от лица сотрудника социального страхования. Злоумышленники заранее записывают обращение к жертве, в котором говорят о том, что номер социального страхования жертвы был или будет заблокирован из-за отмывания денег, торговли наркотиками и мошенничества. Чтобы «избежать наказания», нужно перевести деньги на счет мошенников. В большинстве случаев люди паникуют и отправляют деньги.

В ходе атаки, основанной на претекстинге, хакер представляется другим человеком, и по заранее подготовленному сценарию узнает конфиденциальную информацию. Для претекстинга мошенники используют данные паспорта или последние 4 цифры банковского счета жертвы, чтобы втереться в доверие. Атаку обычно проводят по телефону или через электронную почту.

Обратная социальная инженерия

О случаях обратной социальной инженерии рассказывала поддержка Microsoft в 2021 году. Они утверждают, что трое из пяти людей сталкивались с мошенничеством под видом технической поддержки, а каждый шестой пользователь — взаимодействовал с хакерами по несколько раз. Жертвы сами сообщали мошенникам пароли от аккаунтов или данные банковских карт. Каждый пострадавший от атаки терял, в среднем, от 200 $.

Работает это так: хакер обращается к жертве от имени человека, обладающего каким-то авторитетом в технической или социальной сфере. Из-за того, что к мошеннику изначально возникает доверие, жертва сама передает важную личную информацию, не сомневаясь в его порядочности.

Сотрудники службы поддержки никогда не спрашивают у пользователей пароли от аккаунтов. Но было замечено, что некоторые сами пытаются сообщить конфиденциальную информацию, чтобы их проблему решили быстрее.

Манипуляции, которые мошенники используют чаще всего

Не всегда нужно писать вредоносный софт, заморачиваться над текстом сообщений или пытаться скопировать голос. Человека можно обмануть и в самой обычной переписке. Делают это несколькими способами.

Вызывают доверие жертвы

У парня по имени Майк украли 300 000 $ через сайт знакомств. Он познакомился в Tinder с девушкой, которая предложила подзаработать на криптовалюте и подсунула ему адрес фейковой криптобиржи. Майк перевел туда деньги, но вывести обратно уже не смог.

Мошенники часто играют на нашем доверии. Они представляются теми, от кого не ждешь обмана: работниками банков, полиции, родственниками и так далее. Злоумышленник может прикинуться кем угодно, просто взломав его аккаунт в соцсети. С потенциальными жертвами знакомятся, общаются несколько дней, а потом обычно просят перевести деньги — по какой-то срочной причине, либо предлагают подзаработать.

Чтобы вызвать доверие, мошенники стараются узнать побольше о потенциальной жертве. Для этого покупают базы с украденными данными пользователей или собирают информацию из соцсетей, где люди сами охотно делятся фактами о себе. Но настоящий рай для жулика, если человек где-то случайно засветил номер банковской карты или скрин паспорта — по ним можно легко придумать легенду и втереться в доверие.

Преступники с успехом подделывают номера телефонов, документы и даже голос. В марте 2019 сотруднику энергетической компании позвонил человек, который говорил голосом CEO. Жулик использовал AI, но звонок был настолько убедительным, что обманутый сотрудник перевел 243 000 $ на неизвестный счет.

Поддельные сайты — частое явление. Например, страницы маркетплейса или банка. Когда человек введет логин, пароль или платежные данные, специальный скрипт их запомнит и передаст злоумышленникам.

В июне 2022 была создана копия сайта BAYC — платформы по продаже NFT. Затем хакер взломал Discord одного из сотрудников и разослал от его имени ссылку на этот поддельный сайт. В результате люди, которые не ожидали подвоха, покупали NFT и теряли деньги. Всего было украдено 142 ETH — эквивалент 250 000$.

Our Discord servers were briefly exploited today. The team caught and addressed it quickly. About 200 ETH worth of NFTs appear to have been impacted. We are still investigating, but if you were impacted, email us at [email protected].

— Bored Ape Yacht Club (@BoredApeYC) June 4, 2022

Акцентируют внимание на срочности

Мошенник может позвонить жертве и уверять, что случайно перевел деньги на номер телефона или карту. И требовать вернуть деньги как можно скорее. В итоге кто-то может не проверить счет и отправить деньги обратно, лишь бы отделаться от надоедливых звонков.

Злоумышленники давят на срочность, чтобы люди быстрее совершили какое-то действие. Так у жертвы не будет времени, чтобы обдумать ситуацию, а мошеннику проще обмануть.

Пугают потерей денег

Типичный сценарий: человек звонит вам по Viber или WhatsApp и представился сотрудником банка. Он начинает рассказывать, что с вашего счета прямо сейчас пытаются перевести деньги на другой. А если инициатор перевода не вы, нужно срочно его отменить — просто назвать для этого CVC-код с обратной стороны карты.

Мошенники играют на страхе, потому что он заставляет жертву совершать необдуманные поступки.

Заманивают выигрышем или легкими деньгами

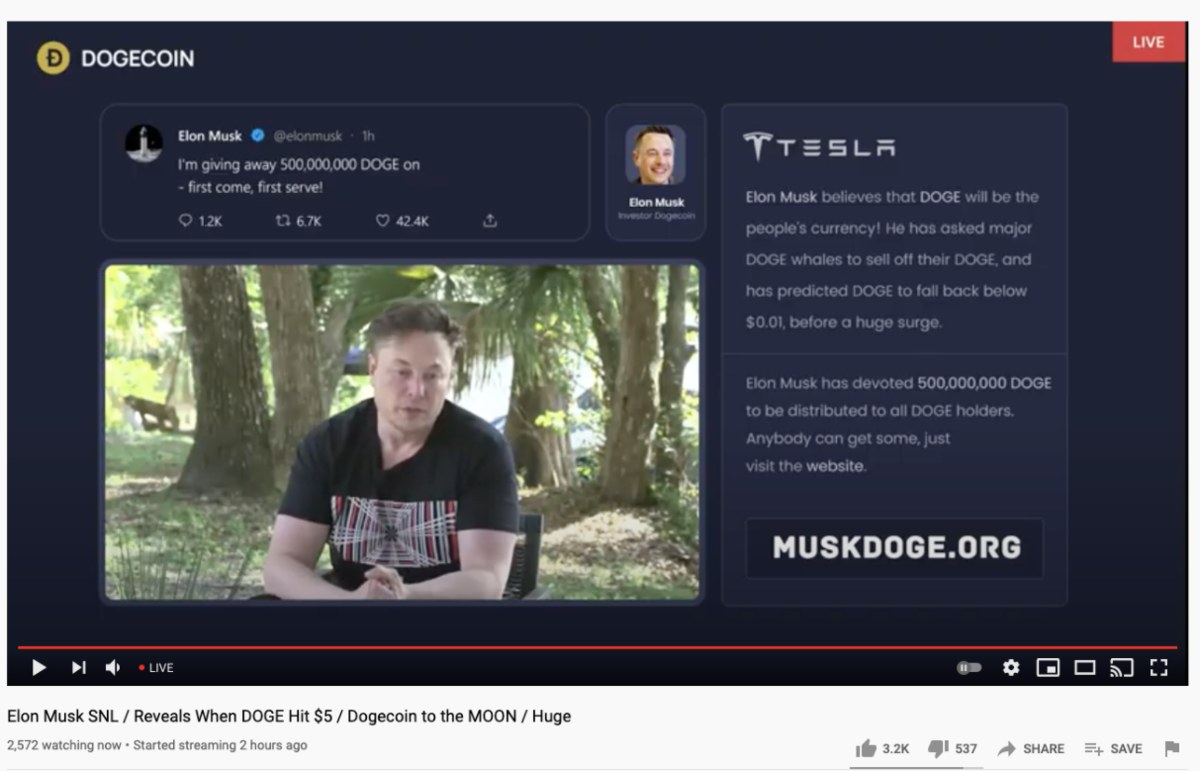

Об такой схеме мы рассказывали в материале «Как не потерять деньги: 9 схем, которые используют криптовалютные мошенники». Если коротко, преступники вели трансляцию на YouTube от имени Илона Маска и предлагали всем желающим отправить Dogecoin на блокчейн-адрес, чтобы получить взамен в два раза больше монет. Это был обман, в результате которого жертвы потеряли почти 5 000 000 $.

Кстати, этот метод до сих пор работает, потому что люди любят выигрывать или получать денежные вознаграждения за какие-то простые действия. Обычно используют громкие инфоповоды.

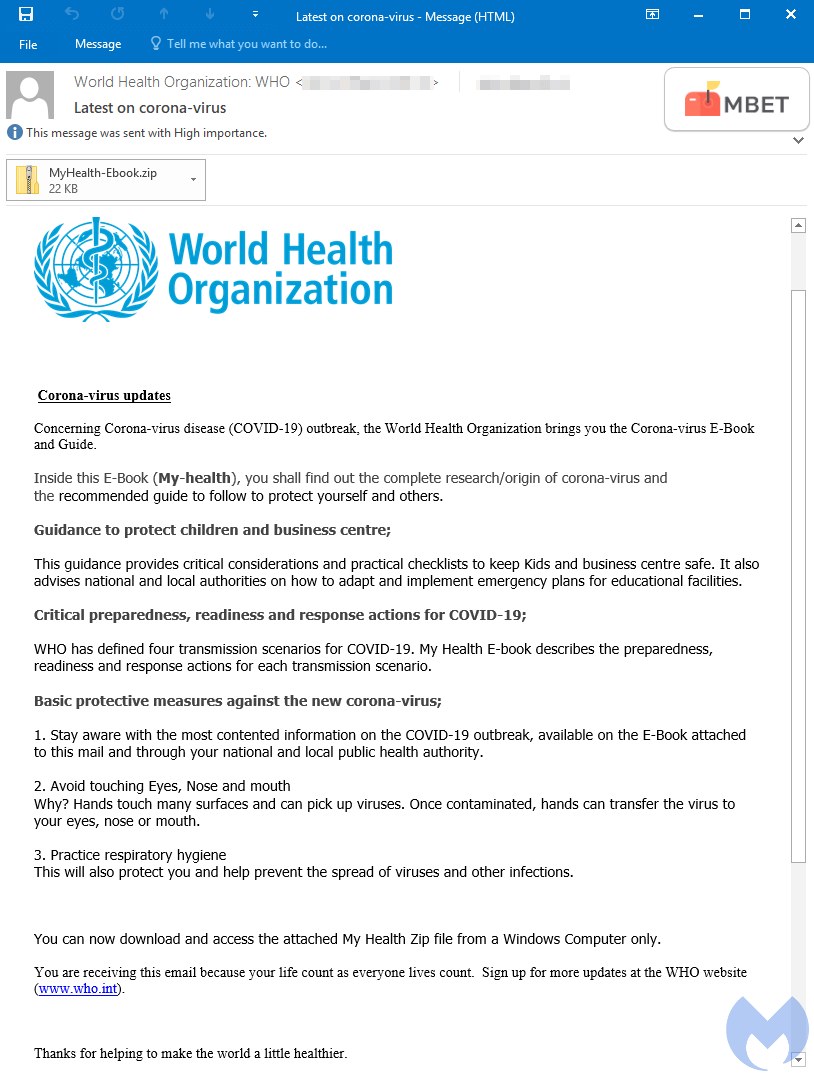

В пандемию COVID-19 мошенники рассылали письма с zip-архивами, в которых якобы были собраны рекомендации ВОЗ по борьбе с вирусом. На самом деле файл содержал вредоносное ПО, которое воровало информацию с компьютера.

Как защититься от методов социальной инженерии

Особенность социальной инженерии в том, что жертва самостоятельно пересылает деньги или информацию, переходит по вредоносным ссылкам или скачивает зараженное ПО. Обманут человека или нет, зависит от только от него самого. Чтобы снизить риск, нужно соблюдать несколько простых правил поведения в интернете.

1. Не доверяйте незнакомцам

Если пишет или звонит незнакомец — спросите, кто он и почему вы должны ему верить. Если начинает давить на вас или уклоняться от ответа — просто блокируйте.

Не общайтесь с неизвестными людьми, которые звонят или пишут первыми и предлагают решить какую-то проблему. Лучше связаться с компанией или банком самостоятельно, взяв контакты на официальном сайте.

Вот детали, которые могут выдать мошенника в письме или разговоре:

- Привлекает ваше внимание. Например, сообщает об ошибочных денежных переводах, обещает денежную компенсацию за что-то. Либо говорит, что вашу учетную запись заблокировали и взломали, а чтобы вернуть доступ, нужно перевести деньги на такой-то счет.

- Нагнетает обстановку. Заставляет торопиться, чтобы вы не успели оценить ситуацию. Для этого в письмах пишет что-то вроде «срочно!» или «у вас остался один час». А в телефонном разговоре начинает кричать в трубку или давить.

- Пишет с ошибками или опечатками в тексте. Например, вместо английской «l» (маленькая буква L) — «I» (большая буква «ай»). В тексте легко не заметить различий, если там используется шрифт подобный Arial, в котором обе буквы выглядят практически одинаково. Еще пример: пишет «знаеш» или «розыгрышь». Таким способом мошенники часто пытаются обойти спам-фильтры.

От опечаток в тексте можно защититься, если изменить шрифт сообщений в почте. Например, в шрифтах Tahoma и Verdana нет букв со сходным написанием, поэтому обмануть вас будет сложнее.

- Пишет со странного адреса или звонит с подозрительного номера. Адрес отправителя вроде «[email protected]» или какой-то несуразный домен в адресе крупной организации — верный признак подделки. С номерами телефонов так же: Если вы живете в Латвии, а звонят из вашего банка, но почему-то с номера в Казахстане — скорее всего, это обман.

Мошенники используют две слабости человеческой натуры — страх и любопытство. Поэтому в своих письмах они обещают «эксклюзивные» предложения, «срочные» контракты, «экстренные» новости и так далее. Любое письмо или звонок с такими посылами должны вызывать подозрение и недоверие. И, конечно же, такую информацию необходимо перепроверить.

Иногда злоумышленники пишут или звонят от имени настоящих компаний, организаций, представляются сотрудниками государственных органов, друзьями и родными. И первое, что мы должны сделать, если сообщение вызывает подозрения — проверить личность.

Перезвоните своему клиенту, родственнику или в компанию, от чьего имени действует отправитель и уточните, он ли отправил вам письмо. Если звонят по телефону — попробуйте скинуть и перезвоните настоящему родственнику или другу сами.

Также помните — ни одна солидная компания или госорганизация не будет вам звонить с помощью Viber или других мессенджеров.

2. Защитите компьютер и аккаунты

- Установите антивирус. Это убережет от вредоносных программ и перехода по фишинговым ссылкам. Если мошенники пришлют свою ссылку, а вы попытаетесь по ней перейти — антивирус предотвратит переход или заблокирует вредоносное ПО.

- Разделите почту на личную и рабочую. Создайте разные email-адреса для работы и личной жизни. Если придет рассылка от Facebook, связанная с вашей личной жизнью на рабочую почту, вы сразу поймете, что пишут мошенники.

- Придумайте сложные и уникальные пароли. Сложный пароль труднее разгадать, если вы сами не выдадите его хакеру. А несколько разных нужно использовать для того, чтобы хакер не получил доступ ко всем аккаунтам, если узнает данные для входа в один из них.

- Используйте двухфакторную аутентификацию. 2FA — метод идентификации пользователя с помощью специальных кодов, которые приходят по SMS или на почту. Даже, если ваши пароли украдут, хакерам понадобится подобрать пароль к почте или украсть телефон, чтобы пройти 2FA.

Двухфакторная аутентификация — хороший сопосб защиты, но не идеальный. Например, если жертва попадет на фальшивый сайт интернет-банкинга и введет там данные своей карточки, то получит СМС с проверочным кодом для перевода денег. В этом случае никакая защита не спасет — человек сам отправит деньги.

Идеального рецепта не существует. Главное, постоянно повышать уровень информационной грамотности, учить этому своих родных и близких. И изначально относится ко всему так, будто вас пытаются обмануть.

3. Проверяйте источники ссылок

Не переходите по ссылкам, которые присылают незнакомцы. Если ссылку прислал друг, коллега или родственник, но не написал сопроводительный текст — не переходите по ней. Возможно, его аккаунт взломали и рассылают спам.

Если вам прислали ссылку на сайт или загрузку какого-то файла, не спешите кликать по ним. Особенно, если на компьютере на установлено никаких антивирусов. Первым делом позвоните отправителю и уточните, что конкретно он прислал. Ведь его могли взломать и рассылать сообщения от его имени.

Другой вариант — проверить ссылку через специальный сервис. Например, AVG Threatlabs или Kaspersky VirusDesk.

Как обезопасить данные сотрудников компании

Для корпоративной защиты есть много инструментов, которые позволяют компаниям защитить своих сотрудников и данные. Например, DLP или Sandbox.

Грубо говоря, DLP выстраивает своеобразный защитный периметр вокруг компании — по приципу таможни. Когда информация пытается пересечь этот периметр, она анализируется на наличие конфиденциальных сведений. В случае их обнаружения, передача данных во внешний мир запрещается, а специалист по инфобезопасности получает уведомление.

Если сотрудник сфотографировал свою банковскую карточку, паспорт или секретный документ и пытается отправить его по электронной почте, система DLP анализирует эти файлы. И если видит секретную информацию — подает сигнал.

Песочницы спасут даже в том случае, если кто-то из офиса попробует скачать хакерское ПО или нажать не на ту ссылку. Например, на почту сотрудника компании отправили зараженный файл. До того, как письмо дойдет до получателя, оно автоматически открывается в песочнице, а файл запускается. Вирус «думает» что он оказался на компьютере и начинает заражать другие файлы, либо массово размножаться. Система видит эту подозрительную активность, файл блокируется — до настоящего пользователя и его компьютера он уже не доходит.